关于DOM xss跨站的一点点经验之谈

Xss的危害各位小牛 大牛们都意识到了Xss开始的csrf和挂马 到盗cookies和ajax 到xssshell 还有各种利用....

我们一般找到的都是大多数都停留在找直接输入输出上,这类型的一般很容易被过滤。

隐蔽型的就是DOM xss了.

也就是不是直接输出的,

换句话话说,输出内容,在源代码里看不到.

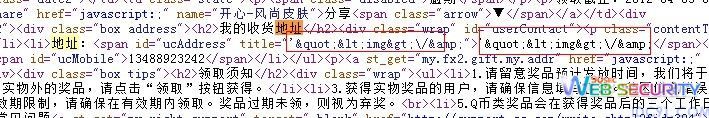

比如你这里这个的话, 你右键,查看源代码的话 内容都是直接可以看到的这种就是直接 输入输出的

这个就是直接输出类型

对于查找DOM XSS的基本方法:

一般是这样的, 先发一个正常的内容,

然后F12打开调试工具(火狐Firebug插件);

定位到你发的内容上,调试工具里,有一个箭头,可以选择网页里指定的位置的.

然后看你发送的内容里 有没有什么隐藏的属性 或自定义属性

哦 通常的情况是xxxxxxx

而且,"你输入的某句话" ,你直接查看源代码是看不到的

换句话说, xxxxxxx 这个 是被动态产生的

这个时候,就有潜在的问题来了。 如果 "你输入的某句话" 写为xxxxxxxxx"><"

会变成<"">xxxxxxx

就会插入一个HTML标签进去了

但是 实际情况下," , > 都是被过滤的(到了这里一般的黑友会说转义了过滤了啊没得突破了-_-我曾经也是这样)

你输入的某句话 写为

xxxxxxxxx"><"

由于是动态产生的 最后" 会自动变为" 大家觉得很奇怪吧等下解释

>---> >

< ----> <所以最后效果还是<"">xxxxxxx (而且很多程序员,没有过滤& )

下面我们本地测试下

栏 目:安全设置

下一篇:关于BYOD(携带自己设备到工作场所)政策的接入和安全性解读

本文标题:关于DOM xss跨站的一点点经验之谈

本文地址:https://idc91.com/wangluoanquan/497.html

您可能感兴趣的文章

- 05-22局域网共享安全方式之用局域网文件共享系统实现共享文件夹安全设置

- 05-22IIS 短文件/文件夹漏洞修复方法

- 05-22用mcafee麦咖啡设置服务器基本用户安全(防止新建用户与修改密码)

- 05-22防范黑客入侵,关闭端口封锁大门 黑客无法入侵

- 05-22如何保证自己的上网安全?防范自救就靠10条

- 05-22现代网络性能监控工具应具备何种技能?网络与应用程序监控

- 05-22远离病毒 八项基本原则

- 05-22电脑遭受ARP攻击,解决办法

- 05-22Linux 防范病毒的方法

- 05-22mysql 注入报错利用方法总结

阅读排行

推荐教程

- 05-22从分析iis日志谈网站安全和seo的相关知识

- 05-22物理与虚拟桌面安全的区别

- 05-22Redhat服务器疯狂往外发包问题记录解决的方法

- 05-22天网防火墙使用教程 禁止本地QQ登录及本地用户使用PING命令

- 05-22教你使用dos命令扫描开放端口

- 05-22看彩笔做另类服务器安全的图文教程

- 05-22了解防火墙,防火墙分为哪几个种类

- 05-2280安全-关于WEB服务器的安全问题浅淡

- 05-22禁用Cookie功能的方法

- 05-22防止E-mail邮箱被攻击 教你如何远离垃圾邮件

重要申明:本站所有的文章、图片、评论等,均由网友发表或上传并维护或收集自网络,属个人行为,与本站立场无关。

如果侵犯了您的权利,请与我们联系,我们将在24小时内进行处理、任何非本站因素导致的法律后果,本站均不负任何责任。

Copyright © 2023 IDC91.COM 版权所有晋ICP备17006296号